▽ 要約

事件:@0xzakのウォレットが50万ドル流出。

手口:Cursor偽拡張がPowerShell経由でRAT導入。

供給網:Open VSXの検索順位・DL数を悪用。

対策:拡張は検証済み限定、資産はコールド保管。

開発者は何に気を付ければ資産を守れるのか。結論は、Cursor IDEの偽拡張による多段感染でシードフレーズが盗まれたためで、入手元検証と資産分離が肝要だ。本稿は@0xzak事件を一次資料で再構成し、Open VSXの構造と悪用、技術的連鎖、被害範囲、コミュニティ対応、実務的対策までをで解説する。

事件の概要と時間軸

偽拡張がOpen VSXで拡散したため、2025年7月初旬に削除→翌日再掲→8月に@0xzakが50万ドル流出を報告する事態となった。

Open VSX上の偽「Solidity Language」は2025年5月公開、6月15日更新で検索順位を押し上げ、7月2日に削除済み。その後、名称を変えた偽「solidity」も再公開されたが削除された。Kasperskyは7月10日に詳細分析を公表、BleepingComputerは7月14日に続報、VS Code側は偽拡張を即時除去と伝えられている。

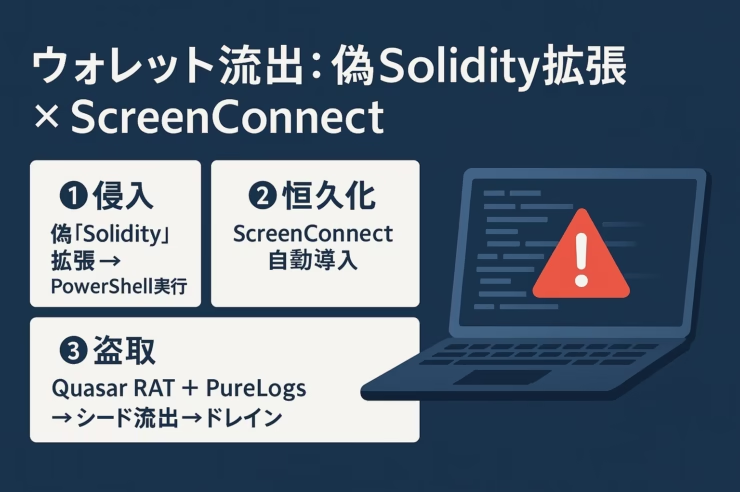

侵入の初動—偽「Solidity Language」

構文ハイライトを装った拡張が起動時に外部PowerShellを取得したため、利用者は機能不全を不具合と誤認しつつ感染が進行した。

拡張はangelic[.]suへリクエストし、1.txt→2.txtの順で実行。見かけの説明文やアイコンは正規拡張からコピーされ、ダウンロード数を水増しして信頼を装った。

多段ペイロードと遠隔操作

正規ツールScreenConnectを悪用して恒久的な遠隔操作権を得たため、RAT・スティーラーが段階的に導入された。

PowerShellでScreenConnectを取得・導入後、攻撃者はa.vbs/b.vbs/m.vbsを投入。paste.eeやarchive.org経由のローダを用い、最終的にQuasar RATとPureLogsを配置した。

被害の実態と拡大リスク

検索アルゴリズムと水増し指標を突いたため、未検証拡張でも上位に表示され、潜在的被害母数が拡大した。

被害者はロシア在住のブロックチェーン開発者で約50万ドル被害。偽拡張は発見前に5.4万回超のダウンロード、再掲版は約200万回と表示され、実数は水増し混在だが、数%でも実利用があれば相当数の端末が露出する計算となる。

ダウンロードと“なりすまし”の罠

最近更新や認証有無も加味されるため、偽拡張が正規より上位に表示され、開発者名もjuanblancoとjuanbIancoで視覚的混同を誘った。

Cursorの画面フォントでは小文字lと大文字Iが判別しづらく、ダウンロード数の見かけの優位もクリック誘導に働いた。

各プラットフォームの対応

報告を受けOpen VSXは偽拡張を削除し、VS Code公式マーケットプレイス上の類似偽拡張も即時除去された。

同時期、Cursor IDEで指摘されたプロンプトインジェクション脆弱性(CurXecute)は2025年7月29日公開のv1.3で修正されたが、拡張経由のリスクは利用者側対策が不可欠だ。

関連:QubicがMoneroを一時支配、6ブロック再編を確認

配布経路—Open VSXの構造と悪用

誰でも公開できる仕組みを突かれたため、未検証拡張の混入とランキング操作が起きた。

Cursorは拡張の入手先としてOpen VSXを利用する。Open VSXは公開・更新・評価・認証・DL数などの複数指標で検索順位が決まり、攻撃者は更新頻度やDL水増しで上位表示を獲得した。

類似事例と継続キャンペーン

VS Code公式でも2025年4–5月にSolidity開発者狙いの悪性拡張が発見・削除され、npmでもsolsafeが確認された。

いずれもPowerShell→ScreenConnect→情報窃取という同型の多段連鎖を使い、暗号資産関連の開発端末を重点的に狙う継続的キャンペーンの様相を示す。

同様被害を防ぐ実務対策

コールド保管と拡張の検証・隔離を徹底すれば、ホット環境からの資産流出を構造的に抑止できる。

個人:大口資産はハードウェアウォレットへ、シードは平文保存禁止・入力最小化。未検証拡張はVM/コンテナで分離検証し、EDRで異常通信を監視。

開発者・組織:拡張・依存のホワイトリスト運用、脆弱・偽パッケージの定期監査、Sandboxや最小権限、プロキシでangelic.su等のIOCを遮断。拡張ストア側は検証強化と“類似名/水増し”検知を実装すべきだ。

▽ FAQ

Q. 被害はいくら・いつ起きた?

A. 2025年8月、Xの@0xzakが約50万ドル流出を報告。原因は偽拡張で、Open VSX経由の導入が発端だった。

Q. 具体的な感染チェーンは?

A. PowerShell→ScreenConnect導入→RAT(Quasar)+PureLogs配置→シード窃取→不正送金という多層連鎖。

Q. どの拡張が偽装された?

A. 「Solidity Language」「solidity」などで、説明文は正規(Juan Blanco版)を流用、DL数も水増しされた。

Q. Open VSXとVS Codeの対応差は?

A. VS Code側は偽拡張を即時削除。Open VSXでも削除されたが、誰でも公開可の特性ゆえ対策強化が課題。

Q. まず何をすべき?

A. 資産分離(ハードウェア)、未検証拡張の隔離検証、EDR導入、依存監査、拡張の入手元を公式に限定する。

■ ニュース解説

偽拡張がOpen VSXで上位表示されたため開発端末に侵入し、ScreenConnect経由でRATとスティーラーが配置されシードが流出した。背景に拡張エコシステムの検証不備と指標操作があり、影響は暗号資産開発者の端末全般に及ぶ可能性がある。

投資家の視点:ソフトウェア供給網は継続リスク。ウォレットはホット最小・コールド主、開発機はEDRとゼロトラスト、依存の棚卸し・凍結・代替検討を平時運用へ。プラットフォームの検証強化と自社の拡張ポリシー策定を同時に進めたい。

※本稿は投資助言ではありません。

(参考:X(@0xzak),Kaspersky Securelist)